[AWS]VPC ピアリング接続編

2023/10/13

今回は異なるネットワークにもかかわらず、あたかも同一ネットワークに存在するような接続構成について、Amazon Web ServiceのVPC ピアリングを紹介していきたいと思います。

VPCピアリングとは

VPC ピアリング接続は、プライベート IPv4 アドレスまたは IPv6 アドレスを使用して 2 つの VPC 間でトラフィックをルーティングすることを可能にするネットワーク接続です。。https://docs.aws.amazon.com/ja_jp/vpc/latest/peering/what-is-vpc-peering.html

VPCピアリング利用するシーン

・異なるAWSアカウント同士の接続

・異なるAWSリージョン間の接続

・同一アカウント内異なるVPC間接続

VPCピアリングの制限事項

色んな細かい制限事項の詳細については下記公式サイトのものを参照とする

VPC ピアリング接続には次の制限事項を考慮してください。場合によっては、VPC ピアリング接続の代わりに Transit Gateway アタッチメントを使用できます。

https://docs.aws.amazon.com/ja_jp/vpc/latest/peering/vpc-peering-basics.html

VPCピアリングの利用料金

VPC ピアリング接続の確立に料金はかかりません

VPCピアリング接続設定

では、実際VPCピアリングの接続設定をしてみたいと思います。今回は同一アカウントで異なるリージョン間(東京リージョン-大阪リージョン)のVPCにおける通信をさせるために、どのようなステップを踏めば実現できるかを手順も併せて紹介します。

なお、VPC及びEC2インスタンスの作成は本記事では、主人公ではなかっため、割愛します。

すでに作成済み下記VPC情報を用いてピアリング接続していきます。

東京リージョン(VPC-A)

大阪リージョン(VPC-B)

| リージョン | CIDR |

| アジアパシフィック(東京)ap-northeast-1 | 172.31.0.0/16 |

| アジアパシフィック(大阪)ap-northeast-3 | 10.31.0.0/16 |

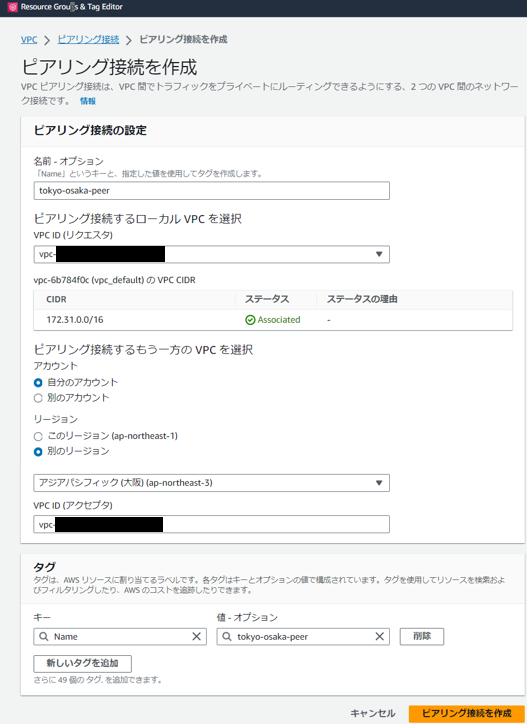

ピアリング接続の作成

リクエスト元からの設定画面になります(東京リージョン)

名前:tokyo-osaka-peer(適宜)

VPC ID(リクエスタ):東京リージョンのvpc-xxxxxx

アカウント:自分のアカウント

リージョン:別のリージョン(大阪リージョンを選択し、大阪リージョンのvpc-xxxxxx)

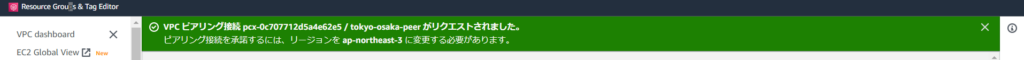

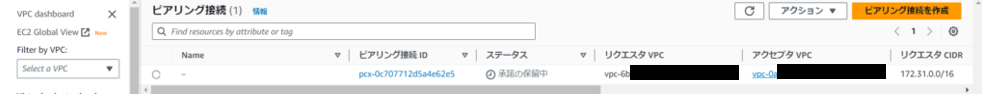

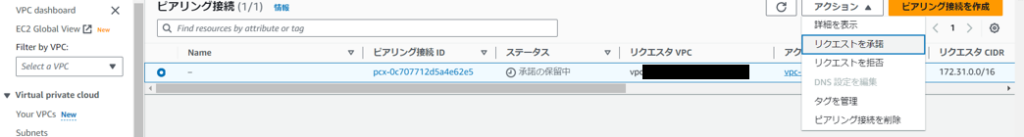

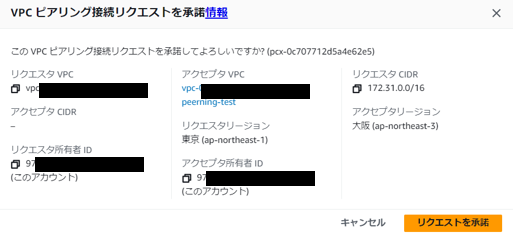

最後に、ピアリング接続を作成するタブをクリックし、以下のような承認画面がポップアップされる

そして、「リクエストを承諾」を実施する。

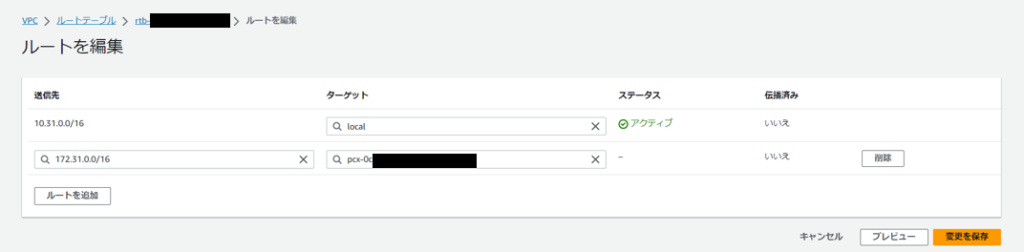

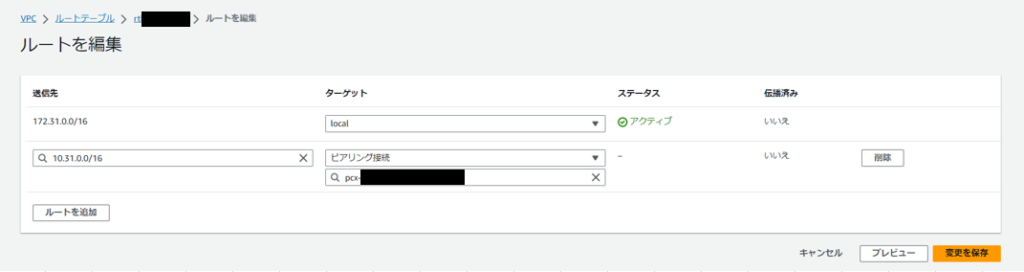

VPCルートテーブルの追加

大阪リージョン側

セキュリティグループの追加

EC2作成後、EC2アクセスするために許可、または、外部からアクセス許可などの設定方法と同様なため割愛します。

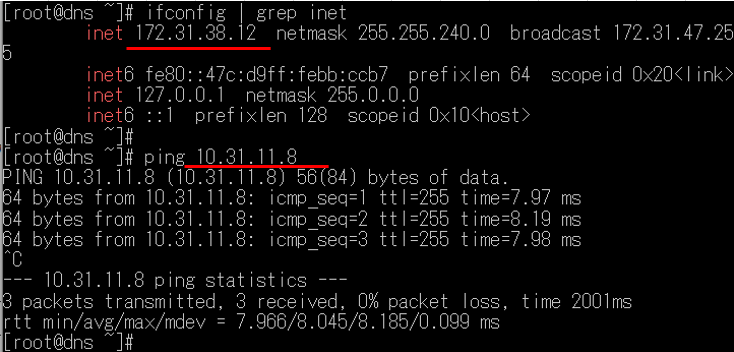

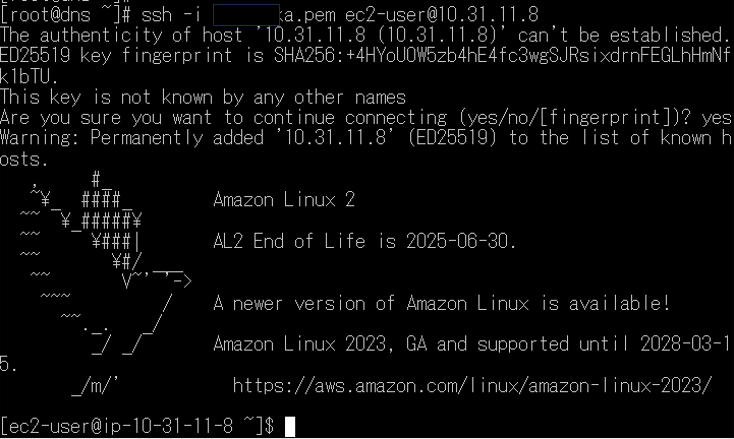

疎通確認

| 東京リージョンEC2ローカルIPアドレス | 172.31.38.12 |

| 大阪リージョンEC2ローカルIPアドレス | 10.31.11.8 |

ping疎通確認

SSH接続確認

pingもsshログインも問題なく疎通取れたことを確認しました。

今回は同一アカウント内異なるリージョン間のVPC通信について、ご紹介しました。最後までお読みいただきありがとうございました。少しでもお役に立てれば幸いです。では、またね